CHUTOGEL INFO TERBARU – Ini Kecanggihan Sistem Keamanan Zero Trust Ala Sharetech : Di era digital yang penuh tantangan, keamanan data dan sistem menjadi prioritas utama. Sharetech, dengan pendekatan keamanan zero trust-nya, menghadirkan solusi inovatif untuk melindungi aset digital Anda. Sistem keamanan zero trust ala Sharetech menerapkan filosofi “tidak percaya siapa pun” dan secara ketat memverifikasi setiap akses ke data dan sistem, meminimalkan risiko kebocoran data dan serangan siber.

Dengan mengimplementasikan sistem keamanan zero trust, Sharetech menciptakan lingkungan digital yang aman dan terkendali, di mana akses hanya diberikan kepada pihak yang berwenang dan terverifikasi. Artikel ini akan membahas secara mendalam tentang kecanggihan sistem keamanan zero trust ala Sharetech, elemen utamanya, keunggulannya, dan langkah-langkah implementasinya.

Sistem Keamanan Zero Trust Sharetech: Ini Kecanggihan Sistem Keamanan Zero Trust Ala Sharetech

Dalam era digital yang semakin kompleks dan rentan terhadap ancaman siber, pendekatan keamanan tradisional yang berpusat pada perimeter jaringan sudah tidak memadai. Konsep keamanan zero trust muncul sebagai solusi yang lebih komprehensif dan adaptif untuk menghadapi tantangan keamanan modern. Sharetech, sebagai perusahaan teknologi terkemuka, telah mengadopsi pendekatan zero trust dalam sistem keamanannya, menghadirkan tingkat perlindungan yang lebih tinggi dan lebih canggih.

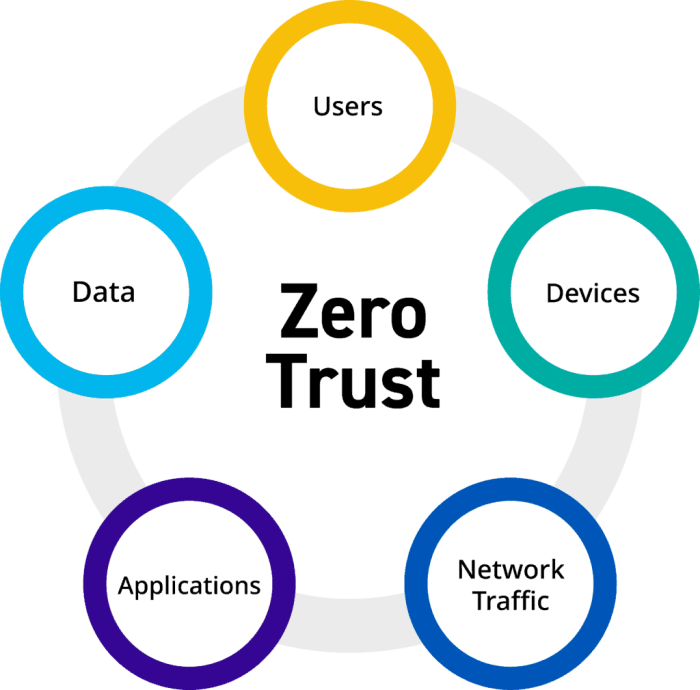

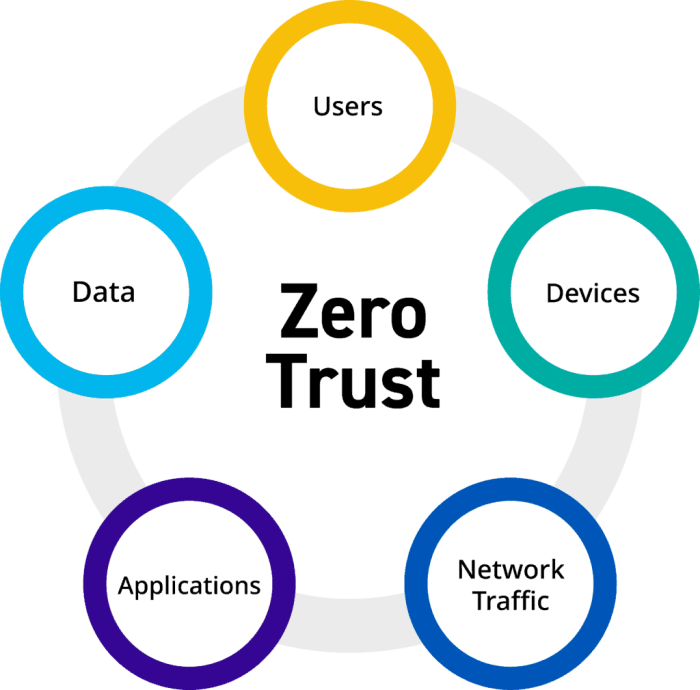

Konsep Dasar Keamanan Zero Trust

Keamanan zero trust didasarkan pada prinsip bahwa tidak ada pengguna, perangkat, atau aplikasi yang secara otomatis dipercaya, terlepas dari lokasinya. Setiap akses ke sumber daya harus diverifikasi dan diautentikasi secara ketat, berdasarkan prinsip “tidak percaya, verifikasi”.

Sharetech menerapkan konsep zero trust dengan membangun sistem keamanan yang berlapis-lapis, mulai dari autentikasi multi-faktor hingga pemantauan perilaku pengguna yang ketat. Setiap akses ke sistem divalidasi berdasarkan kebijakan yang ketat dan dinamis, yang secara proaktif mendeteksi dan menanggulangi ancaman potensial.

Contoh Implementasi Sistem Keamanan Zero Trust Sharetech

Sebagai contoh, Sharetech menerapkan sistem autentikasi multi-faktor untuk setiap akses ke sistemnya. Selain kata sandi, pengguna juga diharuskan memverifikasi identitas mereka melalui faktor kedua, seperti kode OTP yang dikirimkan ke perangkat mobile mereka atau biometrik. Hal ini memastikan bahwa hanya pengguna yang sah yang dapat mengakses sistem, bahkan jika kata sandi mereka dicuri.

Sistem keamanan zero trust ala Sharetech mengutamakan verifikasi ketat setiap akses, bahkan untuk pengguna internal. Konsep ini memastikan bahwa setiap permintaan akses divalidasi secara individual, sehingga meminimalisir risiko keamanan. Sama halnya dengan CHUTOGEL LUPA PASSWORD , yang mewajibkan pengguna untuk melalui proses autentikasi yang ketat untuk mengamankan akun mereka.

Dengan demikian, baik sistem zero trust maupun CHUTOGEL LUPA PASSWORD sama-sama menekankan pentingnya keamanan data dan akses yang terkontrol.

Selain itu, Sharetech juga menggunakan teknologi analisis perilaku pengguna untuk mendeteksi aktivitas yang mencurigakan. Sistem ini secara proaktif memantau pola akses pengguna dan mendeteksi anomali yang dapat mengindikasikan serangan siber. Jika terdeteksi aktivitas mencurigakan, sistem akan secara otomatis memblokir akses dan memicu investigasi lebih lanjut.

Perbandingan Sistem Keamanan Tradisional dan Zero Trust ala Sharetech

| Aspek | Sistem Keamanan Tradisional | Sistem Keamanan Zero Trust ala Sharetech |

|---|---|---|

| Prinsip Dasar | Percaya pada pengguna dan perangkat di dalam perimeter jaringan | Tidak percaya pada pengguna, perangkat, atau aplikasi, terlepas dari lokasinya |

| Autentikasi | Autentikasi tunggal, biasanya berdasarkan kata sandi | Autentikasi multi-faktor, dengan berbagai metode verifikasi |

| Akses dan Kontrol | Kontrol akses berdasarkan lokasi dan peran pengguna | Kontrol akses berdasarkan kebijakan yang ketat dan dinamis, berdasarkan prinsip “tidak percaya, verifikasi” |

| Pemantauan | Pemantauan perimeter jaringan untuk mendeteksi ancaman eksternal | Pemantauan perilaku pengguna dan aktivitas sistem secara real-time untuk mendeteksi ancaman internal dan eksternal |

| Respon Ancaman | Respon reaktif setelah serangan terjadi | Respon proaktif untuk mencegah serangan dan mendeteksi ancaman secara dini |

Manfaat Penerapan Sistem Keamanan Zero Trust ala Sharetech

- Meningkatkan keamanan data dan sistem dengan mengurangi risiko serangan siber.

- Memperkuat kontrol akses dan memastikan hanya pengguna yang sah yang dapat mengakses sumber daya.

- Meningkatkan visibilitas dan kontrol atas aktivitas pengguna dan sistem.

- Mempercepat waktu respon terhadap ancaman dan meminimalkan dampak serangan.

- Mempermudah pengelolaan keamanan dan mengurangi kompleksitas sistem keamanan.

Elemen Utama Sistem Keamanan Zero Trust Sharetech

Sistem keamanan zero trust Sharetech dirancang untuk memberikan perlindungan yang komprehensif terhadap ancaman siber dengan menerapkan prinsip “tidak percaya siapa pun” di semua lapisan infrastruktur. Sistem ini terdiri dari berbagai elemen utama yang bekerja secara sinergis untuk memastikan bahwa hanya pengguna dan perangkat yang sah yang dapat mengakses data dan sistem yang sensitif.

Identifikasi dan Otentikasi

Elemen pertama dalam sistem keamanan zero trust Sharetech adalah identifikasi dan otentikasi. Sistem ini memastikan bahwa setiap pengguna dan perangkat yang mencoba mengakses jaringan atau data harus diidentifikasi dan diautentikasi dengan benar. Proses ini biasanya melibatkan penggunaan kredensial seperti nama pengguna dan kata sandi, atau faktor otentikasi multi-faktor (MFA) seperti kode OTP atau biometrik.

- Otentikasi multi-faktor (MFA) meningkatkan keamanan dengan meminta pengguna untuk memberikan lebih dari satu bentuk verifikasi identitas, seperti kombinasi kata sandi, kode OTP, dan pemindaian sidik jari.

- Sistem ini juga dapat memanfaatkan teknologi biometrik seperti pemindaian wajah atau sidik jari untuk memverifikasi identitas pengguna dengan lebih akurat.

Kontrol Akses Berbasis Kebijakan

Setelah pengguna dan perangkat berhasil diidentifikasi dan diautentikasi, sistem keamanan zero trust Sharetech menerapkan kontrol akses berbasis kebijakan untuk membatasi akses ke sumber daya yang sensitif. Kebijakan ini menentukan siapa yang dapat mengakses data dan sistem mana, serta tindakan apa yang dapat mereka lakukan.

Sistem keamanan zero trust ala Sharetech menjamin keamanan data dengan pendekatan yang ketat, hanya mengizinkan akses yang divalidasi. Sistem ini serupa dengan mekanisme keamanan yang diterapkan oleh situs judi online terpercaya seperti CHUTOGEL SLOT , yang memastikan privasi dan keamanan data para penggunanya.

Dengan menerapkan prinsip zero trust, Sharetech dan situs seperti CHUTOGEL SLOT dapat meminimalisir risiko kebocoran data dan menjaga integritas sistem mereka.

- Kontrol akses berbasis kebijakan memungkinkan administrator untuk menetapkan izin akses yang spesifik untuk setiap pengguna dan perangkat berdasarkan peran mereka di dalam organisasi.

- Sistem ini juga dapat menerapkan kebijakan berdasarkan lokasi pengguna, waktu akses, dan jenis perangkat yang digunakan.

Monitoring dan Analisis

Sistem keamanan zero trust Sharetech secara terus-menerus memantau aktivitas jaringan dan data untuk mendeteksi perilaku yang mencurigakan. Sistem ini menggunakan berbagai teknik analitik untuk menganalisis pola lalu lintas jaringan, aktivitas pengguna, dan data log untuk mengidentifikasi potensi ancaman.

- Monitoring dan analisis membantu mengidentifikasi ancaman yang mungkin tidak terdeteksi oleh sistem keamanan tradisional.

- Sistem ini juga dapat menggunakan teknik pembelajaran mesin (machine learning) untuk mengidentifikasi pola yang tidak biasa dan memprediksi ancaman yang muncul.

Tanggapan dan Pemulihan

Jika sistem keamanan zero trust Sharetech mendeteksi ancaman, sistem ini akan secara otomatis mengambil tindakan untuk menanggulangi ancaman tersebut. Tindakan ini dapat mencakup pemblokiran akses pengguna, pembatasan lalu lintas jaringan, atau pengaktifan protokol keamanan tambahan.

- Sistem ini juga dapat menggunakan teknik pemulihan data untuk memulihkan data yang terpengaruh oleh serangan.

- Tanggapan dan pemulihan yang cepat dan efektif sangat penting untuk meminimalkan dampak serangan siber.

Diagram Blok Sistem Keamanan Zero Trust Sharetech

Berikut adalah diagram blok yang menunjukkan interaksi antar elemen dalam sistem keamanan zero trust Sharetech:

[Diagram blok menunjukkan interaksi antar elemen sistem keamanan zero trust Sharetech. Elemen-elemen tersebut meliputi identifikasi dan otentikasi, kontrol akses berbasis kebijakan, monitoring dan analisis, dan tanggapan dan pemulihan. Garis-garis koneksi menunjukkan aliran data dan informasi antar elemen.]

Contoh Skenario Sistem Keamanan Zero Trust Sharetech

Bayangkan seorang karyawan mencoba mengakses data sensitif dari perangkat pribadi mereka. Sistem keamanan zero trust Sharetech akan terlebih dahulu mengidentifikasi dan mengautentikasi karyawan tersebut dengan menggunakan kredensial mereka dan MFA. Setelah berhasil diidentifikasi dan diautentikasi, sistem akan memeriksa kebijakan akses yang terkait dengan karyawan tersebut dan perangkat yang mereka gunakan.

Sistem keamanan zero trust ala Sharetech menitikberatkan pada verifikasi ketat setiap akses, bahkan dari dalam jaringan. Prinsip ini juga diterapkan oleh CHUTOGEL OFFICIAL , sebuah platform perjudian online yang berkomitmen untuk menjaga keamanan data penggunanya. Dengan sistem keamanan yang canggih, CHUTOGEL OFFICIAL menjamin privasi dan keamanan setiap transaksi yang dilakukan, sejalan dengan filosofi zero trust yang diterapkan Sharetech.

Jika kebijakan akses memungkinkan, sistem akan memberikan akses yang dibatasi ke data yang diminta. Namun, jika perangkat karyawan tidak memenuhi persyaratan keamanan atau kebijakan akses tidak mengizinkan akses, sistem akan menolak permintaan akses. Sistem juga akan memantau aktivitas karyawan dan perangkat mereka untuk mendeteksi perilaku yang mencurigakan.

Jika terdeteksi perilaku yang mencurigakan, sistem akan mengambil tindakan yang sesuai, seperti memblokir akses karyawan atau mengirimkan peringatan kepada administrator.

Sistem keamanan zero trust ala Sharetech merupakan pendekatan yang sangat canggih dalam menjaga keamanan data dan sistem. Dengan meminimalkan kepercayaan pada perangkat dan pengguna, sistem ini memastikan bahwa setiap akses divalidasi secara ketat. Keamanan data dan privasi menjadi prioritas utama, layaknya CHUTOGEL PROMOSI yang selalu mengutamakan keamanan dan privasi para penggunanya.

Hal ini sejalan dengan prinsip zero trust yang senantiasa berfokus pada keamanan dan kontrol akses yang ketat, sehingga menciptakan lingkungan digital yang lebih aman dan terlindungi.

Keunggulan Sistem Keamanan Zero Trust Sharetech

Sistem keamanan Zero Trust Sharetech menawarkan pendekatan yang inovatif dan komprehensif untuk melindungi data dan sistem Anda. Berbeda dengan sistem keamanan tradisional yang mengandalkan perimeter jaringan, Zero Trust Sharetech tidak mempercayai perangkat atau pengguna secara default, dan setiap akses harus diautentikasi dan diotorisasi secara ketat.

Pendekatan ini memberikan lapisan keamanan tambahan yang kuat dan dapat membantu organisasi untuk mengatasi tantangan keamanan yang semakin kompleks di era digital saat ini.

Keunggulan Sistem Keamanan Zero Trust Sharetech Dibandingkan dengan Sistem Keamanan Tradisional

Sistem keamanan Zero Trust Sharetech memiliki sejumlah keunggulan yang signifikan dibandingkan dengan sistem keamanan tradisional, seperti:

- Meningkatkan Keamanan Data dan Sistem:Zero Trust Sharetech menerapkan pendekatan “tidak percaya siapa pun” yang mencegah akses tidak sah ke data dan sistem, bahkan jika perangkat atau pengguna berada di dalam jaringan organisasi. Setiap permintaan akses diverifikasi dan diautentikasi secara ketat, sehingga mengurangi risiko serangan internal dan eksternal.Ini kecanggihan sistem keamanan zero trust ala Sharetech yang terintegrasi dengan teknologi canggih, memberikan perlindungan maksimal bagi data dan aset digital. Sistem ini mirip dengan konsep CHUTOGEL INFO TERBARU yang selalu memberikan informasi terkini dan akurat. Dengan demikian, sistem keamanan zero trust ala Sharetech dapat membantu menjaga keamanan dan integritas data dalam menghadapi ancaman siber yang semakin kompleks.

- Menghilangkan Titik Lemah Keamanan:Sistem keamanan tradisional seringkali memiliki titik lemah yang dapat dieksploitasi oleh penyerang. Zero Trust Sharetech menghilangkan titik lemah ini dengan tidak mengandalkan perimeter jaringan dan menerapkan kontrol akses yang ketat untuk setiap sumber daya.

- Meningkatkan Fleksibilitas dan Skalabilitas:Zero Trust Sharetech dirancang untuk menjadi fleksibel dan mudah diskalakan untuk mengakomodasi perubahan dalam lingkungan IT organisasi. Hal ini memungkinkan organisasi untuk dengan mudah menambahkan atau menghapus pengguna dan perangkat, serta mengelola akses ke sumber daya secara efisien.

- Meningkatkan Kepatuhan terhadap Peraturan:Zero Trust Sharetech membantu organisasi untuk mematuhi peraturan keamanan data yang berlaku, seperti GDPR dan CCPA. Dengan kontrol akses yang ketat dan audit trail yang lengkap, Zero Trust Sharetech membantu organisasi untuk menunjukkan bahwa mereka telah mengambil langkah-langkah yang tepat untuk melindungi data pengguna.Sistem keamanan zero trust ala Sharetech memberikan lapisan proteksi ekstra bagi data Anda, memastikan akses hanya diberikan kepada pengguna yang sah. Keamanan ini penting, terutama saat Anda berinteraksi dengan platform seperti CHUTOGEL DAFTAR , yang melibatkan transaksi finansial.

Dengan zero trust, Anda dapat yakin bahwa data Anda terlindungi dengan baik, bahkan dari ancaman yang paling canggih sekalipun.

Cara Kerja Sistem Keamanan Zero Trust Sharetech untuk Meningkatkan Keamanan Data dan Sistem

Sistem keamanan Zero Trust Sharetech bekerja dengan cara yang unik dan efektif untuk meningkatkan keamanan data dan sistem. Berikut adalah beberapa contoh bagaimana sistem ini dapat membantu:

- Otentikasi Multi-Faktor (MFA):Zero Trust Sharetech menggunakan MFA untuk memverifikasi identitas pengguna sebelum memberikan akses ke sumber daya. Ini membantu mencegah akses tidak sah bahkan jika kredensial pengguna dicuri.

- Kontrol Akses Berbasis Aturan (RBAC):Zero Trust Sharetech menerapkan RBAC untuk menentukan akses pengguna ke sumber daya berdasarkan peran dan tugas mereka. Ini memastikan bahwa pengguna hanya dapat mengakses informasi dan sistem yang mereka perlukan untuk melakukan pekerjaan mereka.

- Pemantauan dan Audit:Zero Trust Sharetech memantau aktivitas pengguna dan sistem secara real-time. Ini memungkinkan organisasi untuk mendeteksi aktivitas mencurigakan dan merespons dengan cepat untuk mencegah serangan.

- Enkripsi Data:Zero Trust Sharetech mengenkripsi data baik saat transit maupun saat istirahat, sehingga data tetap aman bahkan jika perangkat atau sistem diretas.

Keunggulan Sistem Keamanan Zero Trust Sharetech dari Berbagai Aspek

| Aspek | Keunggulan |

|---|---|

| Keamanan | Meningkatkan keamanan data dan sistem dengan menerapkan pendekatan “tidak percaya siapa pun”. |

| Fleksibilitas | Dapat dengan mudah disesuaikan dengan perubahan dalam lingkungan IT organisasi. |

| Skalabilitas | Dapat diskalakan untuk mengakomodasi pertumbuhan organisasi. |

| Kepatuhan | Membantu organisasi untuk mematuhi peraturan keamanan data yang berlaku. |

| Biaya | Dapat mengurangi biaya keamanan dengan meminimalkan risiko serangan dan insiden. |

Contoh Kasus Nyata Efektivitas Sistem Keamanan Zero Trust Sharetech

Sebuah perusahaan ritel besar menerapkan sistem keamanan Zero Trust Sharetech untuk melindungi data pelanggan dan sistem internal mereka. Sebelumnya, perusahaan tersebut mengalami beberapa insiden keamanan, termasuk serangan phishing dan malware. Setelah menerapkan Zero Trust Sharetech, perusahaan tersebut berhasil mencegah serangan dan insiden keamanan, sehingga meningkatkan kepercayaan pelanggan dan mengurangi kerugian finansial.

Implementasi Sistem Keamanan Zero Trust Sharetech

Implementasi sistem keamanan Zero Trust Sharetech merupakan langkah penting dalam mengamankan infrastruktur teknologi informasi organisasi. Pendekatan Zero Trust, yang menganggap semua pengguna dan perangkat sebagai ancaman potensial, mengharuskan setiap akses ke sumber daya divalidasi dan diautentikasi secara ketat. Artikel ini akan membahas langkah-langkah yang diperlukan dalam mengimplementasikan sistem keamanan Zero Trust Sharetech, menjelaskan integrasi dengan sistem IT yang ada, dan memberikan panduan langkah demi langkah untuk proses implementasi.

Langkah-Langkah Implementasi Sistem Keamanan Zero Trust Sharetech

Implementasi sistem keamanan Zero Trust Sharetech membutuhkan perencanaan yang matang dan pendekatan bertahap. Berikut adalah langkah-langkah yang perlu dilakukan:

- Penilaian Keamanan: Langkah pertama adalah melakukan penilaian keamanan menyeluruh terhadap infrastruktur IT yang ada. Ini mencakup identifikasi aset kritis, menganalisis risiko keamanan, dan mengevaluasi kerentanan sistem. Penilaian ini akan membantu dalam menentukan area yang perlu diperkuat dan prioritas dalam implementasi Zero Trust.

- Pemilihan Solusi Zero Trust: Sharetech menawarkan berbagai solusi Zero Trust yang dapat disesuaikan dengan kebutuhan spesifik organisasi. Pemilihan solusi yang tepat melibatkan analisis kebutuhan keamanan, skala infrastruktur, dan anggaran yang tersedia. Sharetech dapat membantu dalam memilih solusi yang optimal berdasarkan kebutuhan spesifik organisasi.

- Implementasi dan Konfigurasi: Setelah solusi Zero Trust dipilih, langkah selanjutnya adalah implementasi dan konfigurasi. Proses ini melibatkan instalasi perangkat lunak, konfigurasi kebijakan akses, dan integrasi dengan sistem IT yang ada. Sharetech menyediakan tim ahli yang dapat membantu dalam proses implementasi dan konfigurasi.

- Pengujian dan Validasi: Setelah sistem Zero Trust diimplementasikan, penting untuk melakukan pengujian dan validasi secara menyeluruh. Ini memastikan bahwa sistem berfungsi dengan baik dan sesuai dengan kebijakan keamanan yang ditetapkan. Sharetech dapat membantu dalam melakukan pengujian dan validasi untuk memastikan sistem beroperasi dengan optimal.

- Pemantauan dan Pemeliharaan: Sistem keamanan Zero Trust membutuhkan pemantauan dan pemeliharaan yang berkelanjutan. Sharetech menyediakan alat dan layanan untuk memantau aktivitas jaringan, mendeteksi ancaman, dan mengelola kebijakan akses. Pemantauan yang ketat dan pemeliharaan yang teratur memastikan sistem keamanan Zero Trust tetap efektif dalam melindungi infrastruktur IT.

Integrasi Sistem Keamanan Zero Trust Sharetech dengan Sistem IT yang Ada

Integrasi sistem keamanan Zero Trust Sharetech dengan sistem IT yang ada merupakan aspek penting dalam implementasi. Integrasi yang lancar memastikan bahwa sistem keamanan Zero Trust dapat beroperasi dengan efektif dan tidak mengganggu operasi normal sistem IT. Berikut adalah beberapa aspek integrasi yang perlu dipertimbangkan:

- Integrasi dengan Direktori Aktif: Sistem keamanan Zero Trust Sharetech dapat diintegrasikan dengan Direktori Aktif untuk mengelola akun pengguna dan otorisasi akses.

- Integrasi dengan Firewall: Integrasi dengan firewall memungkinkan kontrol akses yang lebih ketat dan pencegahan ancaman yang datang dari luar jaringan.

- Integrasi dengan Sistem Manajemen Perangkat: Integrasi dengan sistem manajemen perangkat memungkinkan kontrol akses berdasarkan status perangkat, seperti versi perangkat lunak dan patch keamanan.

- Integrasi dengan Sistem Deteksi dan Respons Ancaman: Integrasi dengan sistem deteksi dan respons ancaman memungkinkan identifikasi dan respons yang cepat terhadap ancaman keamanan.

Panduan Langkah demi Langkah untuk Mengimplementasikan Sistem Keamanan Zero Trust Sharetech

Berikut adalah panduan langkah demi langkah untuk mengimplementasikan sistem keamanan Zero Trust Sharetech:

- Penilaian Keamanan: Lakukan penilaian keamanan menyeluruh terhadap infrastruktur IT yang ada. Identifikasi aset kritis, analisis risiko keamanan, dan evaluasi kerentanan sistem.

- Pemilihan Solusi Zero Trust: Pilih solusi Zero Trust Sharetech yang sesuai dengan kebutuhan spesifik organisasi.

- Perencanaan Implementasi: Buat rencana implementasi yang mencakup timeline, sumber daya, dan tanggung jawab.

- Implementasi dan Konfigurasi: Instal perangkat lunak, konfigurasi kebijakan akses, dan integrasikan dengan sistem IT yang ada.

- Pengujian dan Validasi: Lakukan pengujian dan validasi secara menyeluruh untuk memastikan sistem berfungsi dengan baik.

- Pelatihan Pengguna: Berikan pelatihan kepada pengguna tentang kebijakan keamanan Zero Trust dan cara menggunakan sistem.

- Pemantauan dan Pemeliharaan: Pantau aktivitas jaringan, deteksi ancaman, dan kelola kebijakan akses secara teratur.

Contoh Checklist untuk Memastikan Implementasi Sistem Keamanan Zero Trust Sharetech Berjalan dengan Baik, Ini kecanggihan sistem keamanan zero trust ala sharetech

Berikut adalah contoh checklist yang dapat digunakan untuk memastikan implementasi sistem keamanan Zero Trust Sharetech berjalan dengan baik:

| Aspek | Checklist |

|---|---|

| Penilaian Keamanan |

|

| Pemilihan Solusi Zero Trust |

|

| Implementasi dan Konfigurasi |

|

| Pengujian dan Validasi |

|

| Pemantauan dan Pemeliharaan |

|

Penutupan Akhir

Penerapan sistem keamanan zero trust ala Sharetech merupakan langkah strategis untuk membangun pertahanan digital yang kuat dan tangguh. Dengan pendekatan yang komprehensif dan berlapis, Sharetech memberikan ketenangan pikiran dan memastikan keamanan data dan sistem Anda di tengah lanskap ancaman siber yang semakin kompleks.

FAQ Terpadu

Apakah sistem keamanan zero trust cocok untuk semua jenis organisasi?

Ya, sistem keamanan zero trust dapat diterapkan di berbagai jenis organisasi, baik kecil, menengah, maupun besar, dan di berbagai sektor industri. Pendekatan zero trust dapat disesuaikan dengan kebutuhan dan kompleksitas organisasi.

Apakah sistem keamanan zero trust dapat meningkatkan kinerja sistem?

Sistem keamanan zero trust dirancang untuk meningkatkan keamanan tanpa mengorbankan kinerja. Sharetech mengoptimalkan sistemnya untuk meminimalkan dampak pada performa sistem.

Bagaimana Sharetech membantu dalam mengimplementasikan sistem keamanan zero trust?

Sharetech menyediakan layanan konsultasi, pelatihan, dan dukungan teknis untuk membantu organisasi mengimplementasikan sistem keamanan zero trust yang sesuai dengan kebutuhan mereka.